Yes!! la bonne idée !. je connais déjà des départements comme l’accompagnement au changement, mai aussi les équipes de MCO…

Faut il désactiver l’envoi de courriel aux chaines Teams ?

Le CiS vient de publier une note préconisant le fait de désactiver la possibilité d’envoyer des courriel aux chaines Teams …

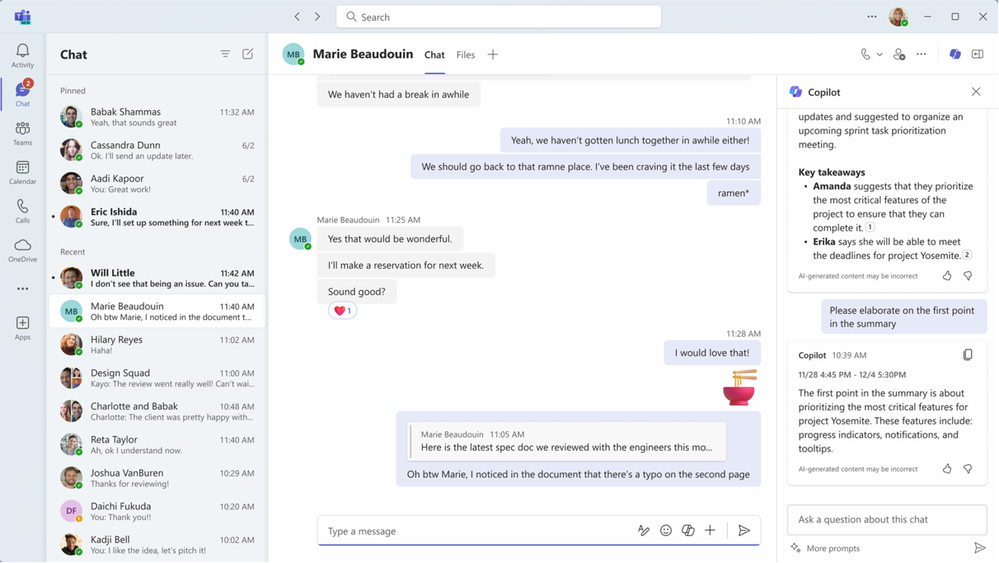

Quoi de neuf dans Microsoft Teams | Avril 2024

Ce mois ci quelques améliorations intéressantes notamment autour de la sécurisation des salles de réunions Teams Room pro avec le…

Ce méchant Cloud-Act Américain

J’entends souvent au cours de discussions avec des responsables informatiques de cette menace existentielle que constituerait, le Clarifying Lawful Overseas…

Microsoft met à jour sa feuille de route Exchange Serveur.

Hier, Microsoft à mis a jour , via un post de Scott Schnoll sa feuille de route des environnements Exchange…

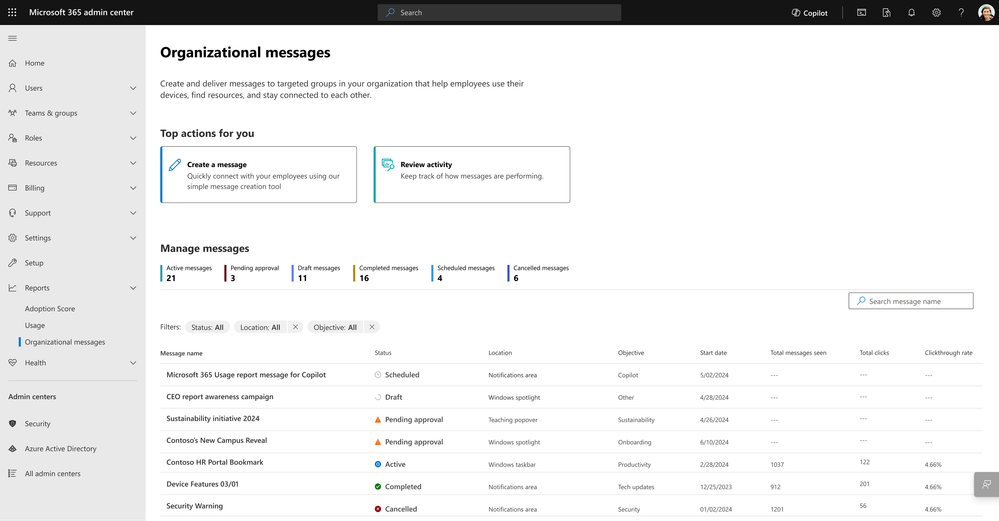

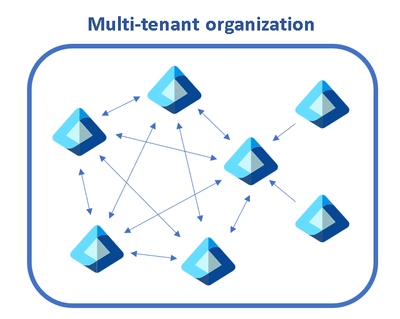

Fonctionnalités d’organisation multi-locataires désormais disponibles dans Microsoft 365

Déjà testé ; mais maintenant c’est en GA (Disponibilité générale). Cool Article Original : https://techcommunity.microsoft.com/t5/microsoft-365-blog/multi-tenant-organization-capabilities-now-available-in/ba-p/4122812 Aujourd’hui, nous sommes ravis d’annoncer…

Zoom et les ponts de conférence téléphonique : on y comprend rien !

Zoom and conference-call bridges: we don’t get it! (English version below) Bon vous savez tous ce qu’est un pont téléphonique…

Failed to Switch to New Teams Windows desktop Client

Sorry… We’ve encountered a problem, and it’s not possible to open the new version of Teams. Please contact your administrator…

Supprimer les sollicitations d’essai gratuites de Teams Premium.

Microsoft envoi régulièrement à vos utilisateurs la possibilité de demander ou de tester des nouvelles version des applications Microsoft. c’est…

mises à jour des correctifs Exchange Server d’avril 2024

Article original : https://techcommunity.microsoft.com/t5/exchange-team-blog/released-april-2024-exchange-server-hotfix-updates/ba-p/4120536 Microsoft a publié des mises à jour de correctifs (HU) qui permettent la prise en charge…

La migration de Microsoft Viva Engage vers le mode natif débloque les avantages de Microsoft 365 Article original : https://www.microsoft.com/insidetrack/blog/migrating-microsoft-viva-engage-to-native-mode-unlocks-the-benefits-of-microsoft-365/…

Présentation des « Quoi de neuf » dans Microsoft Entra

Article original : https://techcommunity.microsoft.com/t5/microsoft-entra-blog/introducing-quot-what-s-new-quot-in-microsoft-entra/ba-p/3796389 Alors que plus de 800 000 organisations dépendent de Microsoft Entra pour naviguer dans un paysage en…

MICROSOFT va retirer l’authentification de base pour la soumission client (SMTP AUTH) DANS EXO

article original : https://techcommunity.microsoft.com/t5/exchange-team-blog/exchange-online-to-retire-basic-auth-for-client-submission-smtp/ba-p/4114750 Aujourd’hui, nous annonçons qu’Exchange Online supprimera définitivement la prise en charge de l’authentification de base avec…

No Dialin Numbers in Zoom !

Depuis plusieurs semaines et malgré les différents échanges par messagerie interposée avec le support technique Zoom, il semble impossible d’obtenir…

Microsoft va introduire une limite de taux pour les destinataires externes dans EXO

article original : https://techcommunity.microsoft.com/t5/exchange-team-blog/exchange-online-to-introduce-external-recipient-rate-limit/ba-p/4114733 Aujourd’hui, nous annonçons qu’à partir de janvier 2025, Exchange Online commencera à appliquer une limite de…

Vous voulez déployer VIVA ENGAGE ? Voici quelques ressources bien utiles

Viva Engage est une application Microsoft Teams qui permet de connecter tous les membres de votre organisation grâce à des communautés…

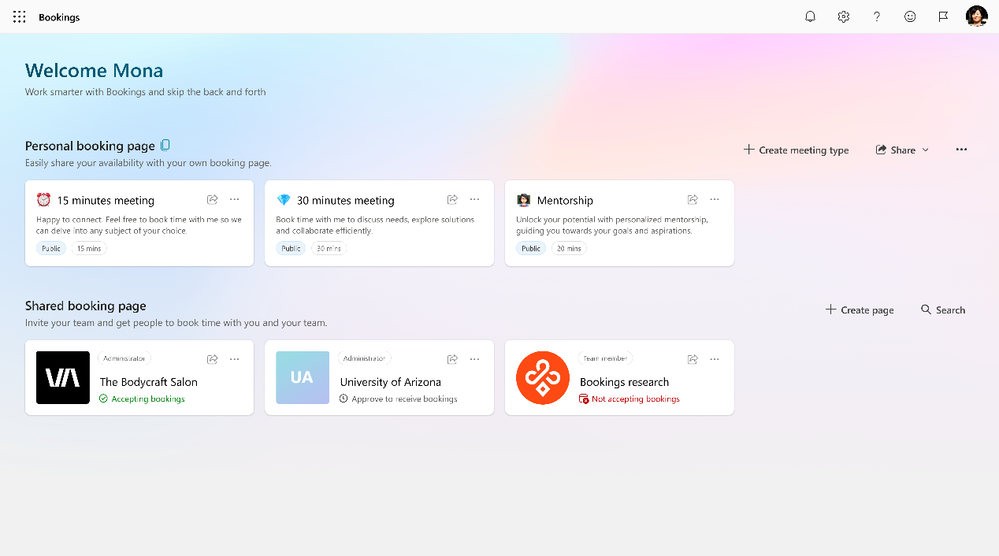

Quoi de neuf dans Microsoft Bookings

Article original (US) : https://techcommunity.microsoft.com/t5/microsoft-365-blog/what-s-new-in-microsoft-bookings-updated-homepage/ba-p/4069221 Présentation de la page d’accueil Microsoft Bookings mise à jour Microsoft Bookings est un outil…

Vous pouvez désormais utiliser Outlook pour Android comme méthode de vérification de connexion pour vos applications et services Microsoft.

Une idée plutôt intéressante plutôt que de déployer Microsoft authenticator 😉 article original : https://techcommunity.microsoft.com/t5/microsoft-365-blog/easily-sign-in-to-all-microsoft-accounts-using-the-outlook-app/ba-p/4109088 Nous savons à quel point…

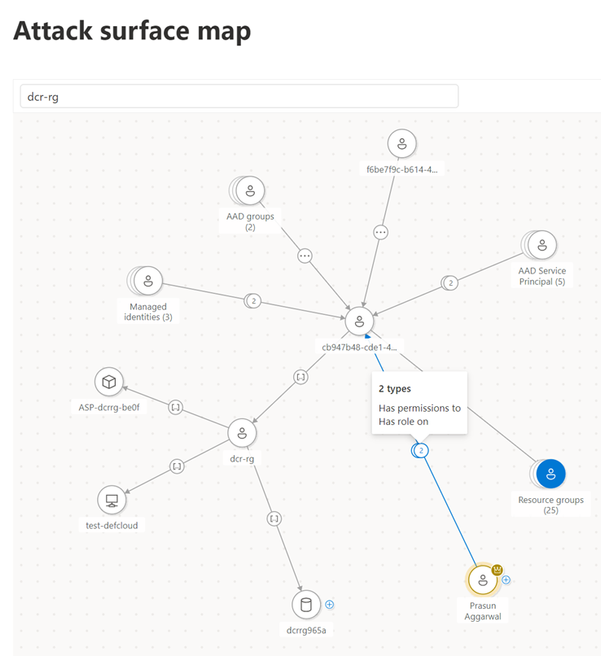

Présentation de la gestion des expositions à la sécurité Microsoft

article original US : https://techcommunity.microsoft.com/t5/security-compliance-and-identity/introducing-microsoft-security-exposure-management/ba-p/4080907 À l’ère de l’expansion des surfaces d’attaque interconnectées, les organisations sont confrontées à une préoccupation…

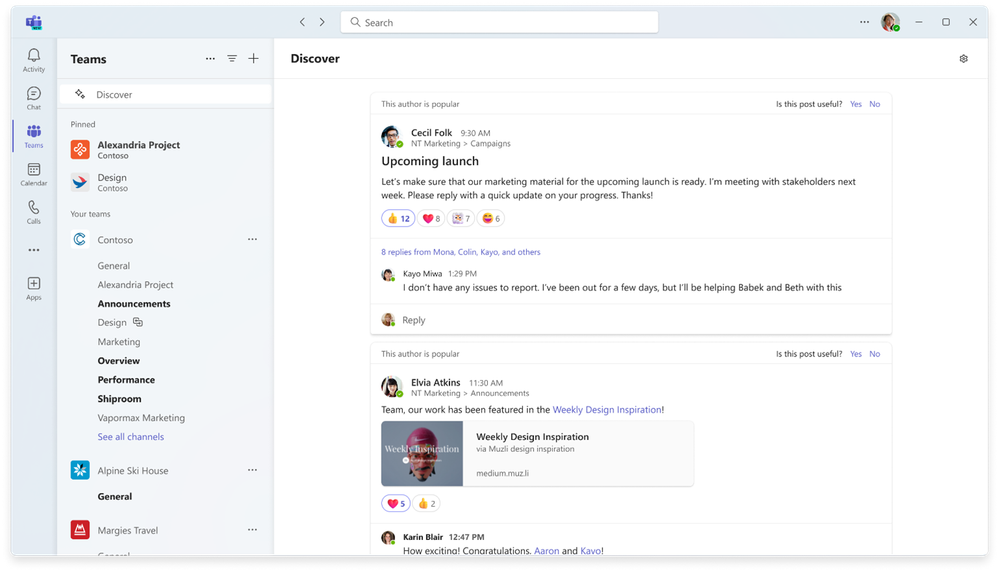

Quoi de neuf dans les équipes Microsoft | Entreprise Connect édition 2024

Article original US : https://techcommunity.microsoft.com/t5/microsoft-teams-blog/what-s-new-in-microsoft-teams-enterprise-connect-2024-edition/ba-p/4090711 Dans cette édition spéciale de « Quoi de neuf dans Microsoft Teams », nous aborderons…

L’isolation vocale dans Microsoft Teams permet une suppression personnalisée du bruit pour les appels et les réunions

article original US : https://techcommunity.microsoft.com/t5/microsoft-teams-blog/voice-isolation-in-microsoft-teams-enables-personalized-noise/ba-p/4096077 Les réunions à distance ont changé notre façon de collaborer, offrant une flexibilité précieuse sur…

Amélioration du partage d’écran avec AV1 dans Microsoft Teams

Pour des partages d’écrans plus fluides ! Article orignal US : https://techcommunity.microsoft.com/t5/microsoft-teams-blog/enhancing-screen-sharing-with-av1-in-microsoft-teams/ba-p/4096056 Dans le monde numérique d’aujourd’hui, la possibilité de…

Protégez votre fédération Teams du PHISHING

L’efficacité de Microsoft Teams tient en partie à sa capacité de pouvoir communiquer facilement avec des personnes externes ce n’est…

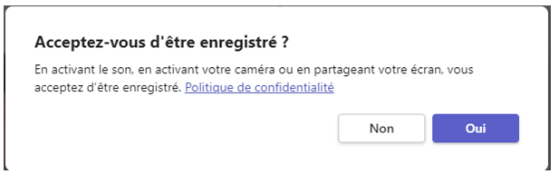

Microsoft Teams | Accepter d’etre enregistré (Accept to be Recorded)

Microsoft a introduit récemment une fonctionnalité permettant aux personnes d’approuver que leur voix et leur vidéo soient enregistrées lors des…

Présentation de Microsoft Copilot pour 0365 mardi 27 Fev 2024

Microsoft va présenter le mardi 27 février 2024 de 10h00 a 11H00 GMT+01:00 les fonctionnalités Copilot pour Office365. Pour vous…

Activez Copilot 365 pour vos utilisateurs 0365 en quelques clicks

BOnjour comme vous le Microsoft Copilot pour Microsoft 365 est un outil de productivité basé sur l’IA qui va inter…

Stratégies d’accès Conditionnels gérées par Microsoft . [Rappel]

Bonjour Comme vous le savez ou pas, Microsoft renforce la sécurité des tenants en positionnant des règles d’accès conditionnels qui…

L’assistant de configuration hybride avec fonction de configuration granulaire est désormais disponible

Microsoft vient de mettre à jour son assistant de configuration Hybride ce qui permettra de ne pas avoir à reconfigurer…

Microsoft lève la restriction des 300 licences pour pouvoir tester Copilot et introduit Copilot PRO. ;-)

Article original : Bringing the full power of Copilot to more people and businesses – The Official Microsoft Blog En…

Nouvelle année, nouvelles améliorations des réunions dans Microsoft Teams.

Microsoft va déployer dans peu de temps des nouvelles fonctions pour les réunions Teams qui sont présentées ci dessous. Bonne…

![Stratégies d’accès Conditionnels gérées par Microsoft . [Rappel]](https://unifiedit.files.wordpress.com/2024/02/image-6.png?w=560&h=44&crop=1)

Vous devez être connecté pour poster un commentaire.